ইন্টারনেটের অন্ধকারে ঘুরে বেড়ায় 'Cyber Phantom'-চিহ্নহীন হ্যাকিংয়ের নতুন আতঙ্ক!

- Author,

- Role, জাগরণ নিউজ বাংলা

সাইবার আক্রমণের জগতটা এখনোও কিছুকাল আগের মতো সরাসরি নয়। এখানে আছে একধরনের 'অদৃশ্যতা'র শিল্প, যেখানে আক্রমণকারীরা শুধু তথ্য চুরি করে বা সিস্টেম নষ্ট করে না, তারা এমনভাবে কাজ করে যাতে তাদের অস্তিত্ব, কার্যক্রম ও উৎস খোঁজাখুঁজি করা প্রায় অসম্ভব মনে হয়। এসব অদৃশ্য শকুনদের কথা যে-কেউ 'Cyber Phantom' বলে আখ্যা দিতে পারে। দরজা খুলে ঢুকছে, দরজা বন্ধ করেই চুরি করে যাচ্ছে- আর না খুঁজে পেলে বুঝতেই পারেন না কে ঢুকেছিল। এই প্রতিবেদনটি সেই প্রযুক্তিগত কৌশল, ডিটেকশনের সীমা, তল্লাশির জটিলতা এবং প্রতিরোধের বাস্তব উপায়গুলো পেশাদার ভঙ্গিতে ব্যাখ্যা করে।

প্রথমত কীভাবে 'অদৃশ্য' থাকা সম্ভব?

এই ধরনের আক্রমণকারীরা সাধারণত একাধিক স্তরের কৌশল একসঙ্গে ব্যবহার করে। তারা zero-day দুর্বলতা ব্যবহার করে থাকতে পারে। অর্থাৎ, এমন দুর্বলতা যা আগে কখনও জানা ছিল না বা প্যাচ নেই। উপরন্তু, তারা 'লিভিং-অফ-দ্য-ল্যান্ড' কৌশল গ্রহণ করে,যেখানে সিস্টেমে বিদ্যমান অফিসিয়াল টুলস, যেমন- সিস্টেম প্রশাসন টুল, শেল কমান্ড বা বৈধ সার্ভিস ব্যবহার করে যাতে নিরাপত্তা সফটওয়্যার তাদের কার্যকলাপকে সন্দেহ করতে না পারে। এনক্রিপ্টেড চ্যানেল, মাল্টি-হপ প্রোক্সি, এবং ভিন্ন ভিন্ন ক্লাউড সার্ভিসের মধ্য দিয়ে ট্রাফিক ফানেল করে আক্রমণকারী নিজের সোর্স কে মলিন করে রাখে। আরেকটি কৌশল হলো লজিক্যাল কভার-আপ,যেখানে পলায়নপথে লগ মুছে ফেলা, টাইমস্টাম্প বদলানো বা ট্রেইল বিভ্রান্ত করে দেয়া। এগুলো ফরেনসিক তদন্তকে বহু গুণ কঠিন করে তোলে।

ডিটেকশনের সীমা কেন এত বড় বাধা?

ডিজিটাল ফরেনসিক্স মূলত 'ট্রেইল' খোঁজে। যেমন- লগ, ফাইল মেটাডেটা, নেটওয়ার্ক ট্রেস। কিন্তু যদি আক্রমণকারী এই ট্রেইলগুলোই পরিমার্জন করে দেয় বা তাদের আচরণ পুরোপুরি 'নর্মাল' প্রশাসনিক কার্যকলাপের মতো সাজায়, তাহলে অ্যালার্ম কাঁদলেন না। এছাড়া ক্লাউড-নেটিভ অবকাঠামো ও সার্ভারলেস পরিবেশে ঐতিহ্যগত লগিং অফ থাকে বা অপ্রতুল থাকে। ফলে কোথাও কী ঘটেছে তা পুনর্গঠন কঠিন হয়। তাছাড়া attribution অর্থাৎ আক্রমণের উৎস নির্ধারণ স্বাভাবিকভাবেই জটিল। কারণ, আক্রমণকারীরা প্রত্যক্ষভাবে নিজেদের আইপি বা লোকেশন ব্যবহার করে না। তারা একাধিক মধ্যবর্তী বিতরণকারী নেটওয়ার্ক ব্যবহার করে, এমনকি বৈধ তৃতীয়-পক্ষ সার্ভিসকে অনৈচ্ছিকভাবে ব্যবহার করিয়ে নেয়।

ফরেনসিক টেকনিকগুলো কীভাবে অদৃশ্যতাকে মোকাবিলা করে?

আধুনিক ফরেনসিক্স এখন পারমাণবিক-স্তরের বিশ্লেষণ করে- মেমরি ডাম্প, ফাইলসিস্টেম আর্কিটেকচারের গভীর বিশ্লেষণ, নেটওয়ার্ক প্যাকেট রিকনস্ট্রাকশন এবং টাইমলাইন রিকনস্ট্রাকশন। এতে হয়তো আক্রমণকারীর আচরণ-নমুনা মিলতে পারে। যেমন, কখন কোন প্রসেস চালু হয়েছে, কোন লাইব্রেরি লোড হয়েছে, কী মতে এনক্রিপশন স্টেপ ঘটেছে। তবে এগুলোও তখনই কার্যকর যখন সংগৃহীত ডাটা সম্পূর্ণ এবং বিশুদ্ধ থাকে। তাই লজিংকে দূর্দান্ত গুরুত্ব দেওয়াই ফরেনসিককে শক্ত করে তোলে, যেন নামমাত্র কোনো লোপাট বা বদল দীর্ঘসময় পর্যন্ত টের পাওয়া যায়।

প্রতিরোধ:

প্রযুক্তি, নীতি আর মানুষের সমন্বয় জরুরি যে প্রতিষ্ঠানগুলো সত্যিই 'অদৃশ্য' হুমকির বিরুদ্ধে টিকে থাকতে চায়, তাদের উত্তর একটাই-শুধু টুল নয়, প্রক্রিয়া ও সংস্কৃতিও শক্ত করতে হবে। কিছুকিছু বাস্তব এবং কার্যকর নীতি,যেমিন- লগিং ও মনিটরিংকে ইমিউটেবল (অপরিবর্তনীয়) করতে হবে, অর্থাৎ যেসব লগ একবার লিখিত, সেগুলো পরিবর্তন বা মুছে ফেলা যাবে না, ক্লাউড প্রোভাইডারের লোগস সহ বাহ্যিক লজ স্টোরেজ রাখা,নেটওয়ার্ক-লেভেলে এনক্রিপশন বিশ্লেষণ (যেখানে আইনগতভাবে সম্ভব), এবং ইভেন্ট-রিস্পন্স প্ল্যান মোতাবেক নিয়মিত টেবিল-টপ বা রিয়েল-ওয়ার্ল্ড অনুশীলন করা। প্রযুক্তিগত দিক থেকে Zero Trust আর্কিটেকচার, Endpoint Detection & Response (EDR) টুলস, এবং SIEM/Threat Hunting চক্রগুলো অত্যন্ত প্রয়োজনীয়। মানবীয় দিকটা বা অপারেশনাল সিকিউরিটিও অবহেলা করা যাবে না। ইনসাইডার-ঝুঁকি, ভুল কনফিগারেশন, এবং প্যাচ-লেটিং-এসবই অনেক সময়ে আক্রমণকারীর প্রবেশপথ খোলে। তাই নিয়মিত প্যাচিং, কনফিগারেশন-রিভিউ, প্রিভিলেজড-অ্যাকসেস ম্যানেজমেন্ট এবং কর্মীদের সাইবার সিকিউরিটি প্রশিক্ষণ অপরিহার্য। ব্যবসায়িক সিদ্ধান্ত ও আইনি বাস্তবতা প্রতিষ্ঠানগুলোকে ভাবতে হবে- ডেটা কীভাবে ব্যাকআপ রাখছেন, রিকভারি-টাইম লিমিট কত, এবং কোনো ঘটনাস্থলে আইনি অনুসন্ধানের প্রয়োজন হলে সংরক্ষিত প্রমাণ কিভাবে উপস্থাপ্য রাখা যাবে। কমপ্লায়েন্স ও রেগুলেটরি বাধ্যবাধকতা (যেখানে প্রযোজ্য) মানা না হলে নাশকতার পাশাপাশি আইনি জটিলতাও বাড়ে। আন্তর্জাতিক সহযোগিতা ও CERT-এর সঙ্গে সমন্বয় অনেক সময় দ্রুত উৎস-নির্ধারণে সাহায্য করে, কারণ 'অদৃশ্য' হামলাগুলো প্রায়ে বর্ডারলেস।

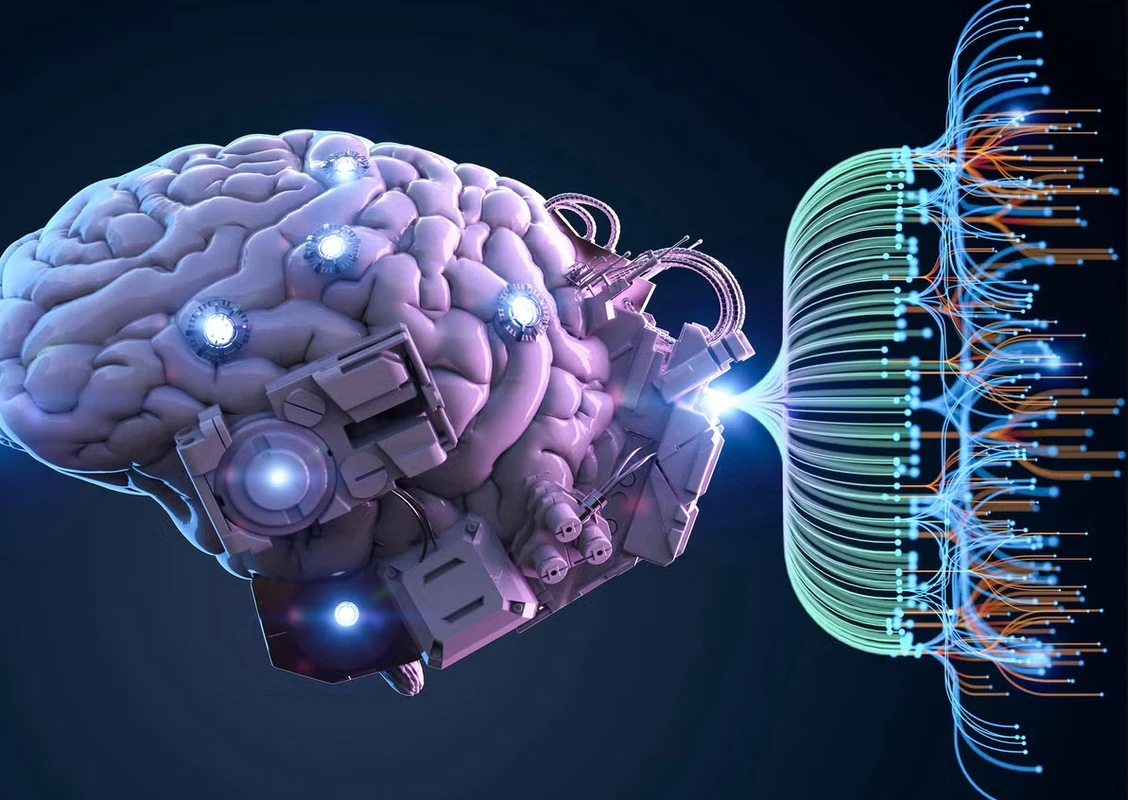

ব্যক্তিগত স্তরে কী করবেন?

সবাই হয়তো সার্ভার পরিচালনা করে না, তবে সাধারণ ব্যবহারকারী ও ছোট প্রতিষ্ঠানও দুর্বল লক্ষ্যবস্তুও হতে পারে। শক্তিশালী, ইউনিক পাসওয়ার্ড, মাল্টি-ফ্যাক্টর অথেন্টিকেশন, সফটওয়্যার-আপডেট বজায় রাখা, সন্দেহজনক লিঙ্ক ও সংযুক্তি থেকে সাবধান।এইগুলো বেসিক কিন্তু সবচেয়ে কার্যকর পদক্ষেপ। আর যদি কোনো সংকেত দেখা যায়-অলস সিস্টেম, অপ্রচলিত লগইন, অপ্রত্যাশিত ফাইল-তৎক্ষণাৎ আইটি/সিকিউরিটি টিমকে জানান।

নির্দিষ্ট করে বলা যায় কি?

না। এটাই সবচেয়ে বড় বার্তা। 'Cyber Phantom' থিমটি আমাদের এক নরম বাস্তবতা স্মরণ করায়: কোনো হ্যাকার সম্পূর্ণভাবে অদৃশ্য হয়ে গেলেই রিলেশনাল নির্ণয় একেবারেই অসম্ভব। তবে সম্ভাব্যতা কমানো, দ্রুত সনাক্তকরণ ও ক্ষতিপূরণে সক্ষমতা বাড়ানো সম্ভব। অর্থাৎ, বিনা-আশ্বাসে নির্ধারণ করা যায় না "কে" করেছে। তবে "কী করা হয়েছে" তা বিশ্লেষণ করে পুনরুদ্ধার ও প্রতিরোধের উপায় নেয়া খুবই বাস্তব।

ডিজিটাল দুনিয়ায় 'অদৃশ্য' হুমকি আজ বাস্তব। কিন্তু যে প্রতিষ্ঠান বা মানুষ ব্যবস্থা নেবে, টেকনিক্যাল ফ্রেমওয়ার্ক তৈরি করবে, লজিংকে অটেনটিক ও ইমিউটেবল রাখবে, এবং নিয়মিত থ্রেট হান্টিং ও রেসপন্স অনুশীলন করবে—তারা সেই অদৃশ্যতাকে ক্রমান্বয়ে আলোকিত করে তুলতে পারবে। অদৃশ্যতা কখনোই সম্পূর্ণ নয়; দেখে নিতে হবে নিজের দোরজাগুলো শক্ত করা আছে কি না।অন্যথায় ডিজিটাল চোরেরা ফিরে আসতে পারে, আবারও নিঃশব্দে।

আপনার প্রতিক্রিয়া জানান

মন্তব্যসমূহ

এই সংবাদের জন্য এখনো কোনো মন্তব্য নেই।